本文翻译自《Reverse Engineering a DS Game 》。

经过两部分的铺垫,终于来到了使用

使用 Ghidra

Ghidra

Ghidra Ghidra

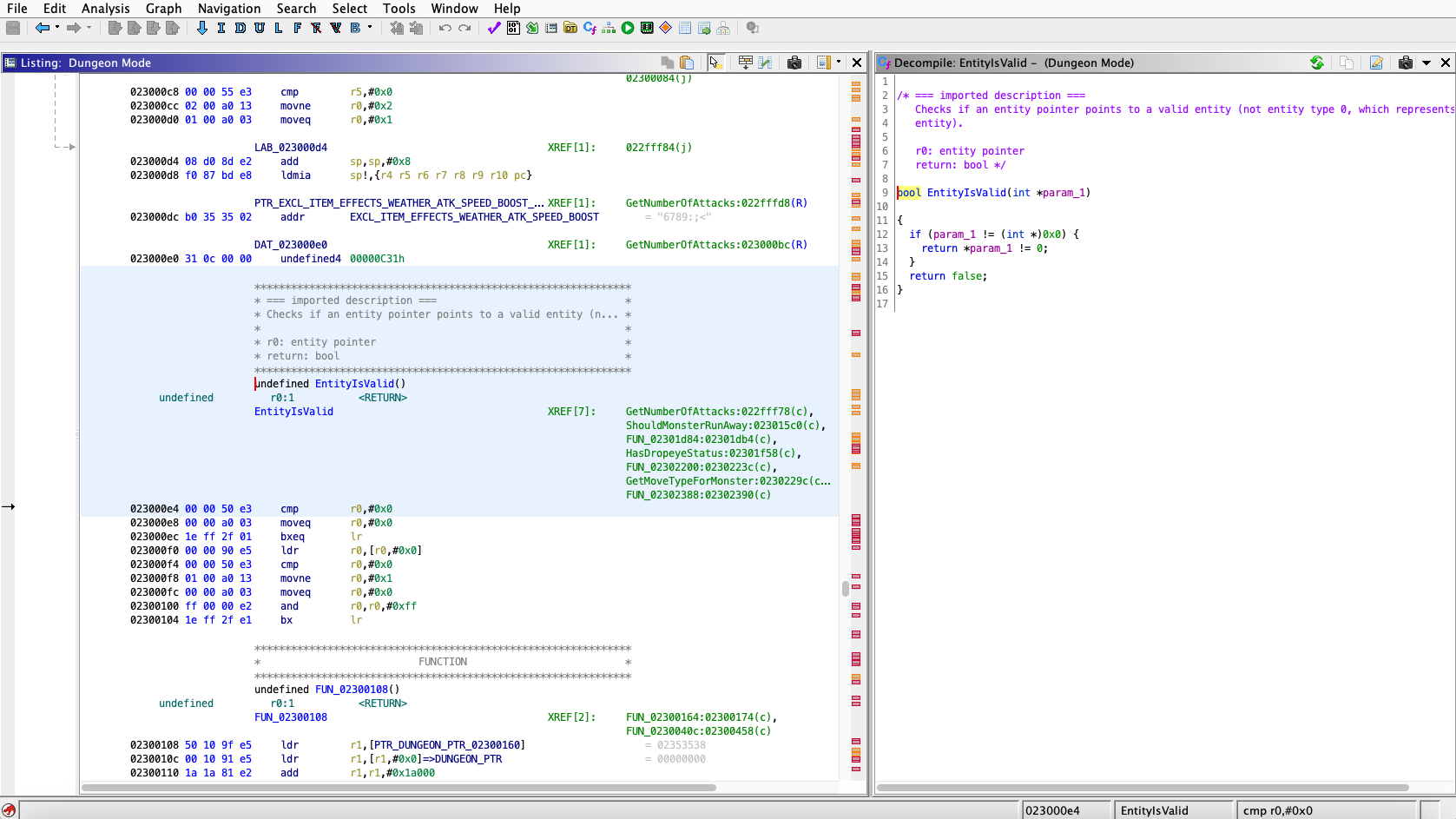

中央窗口是listing (列表),这里显示的是汇编代码。 右侧窗口是decompiler (反编译),它分析当前选中函数的汇编代码并将其反编译为 Ghidra

在本演示中,我们将使用地址

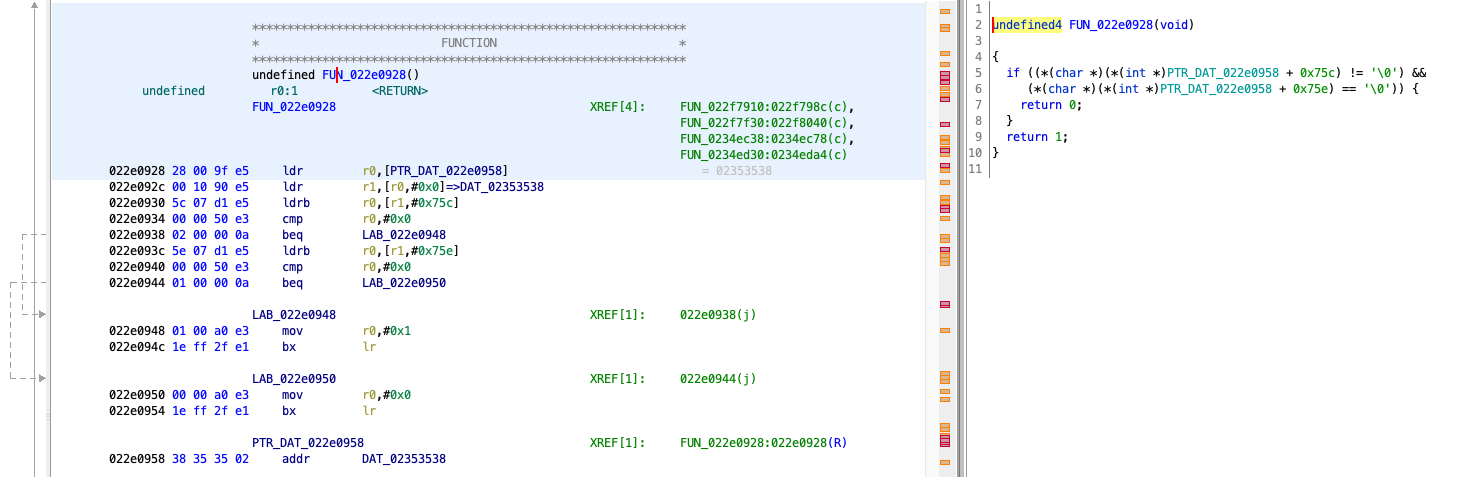

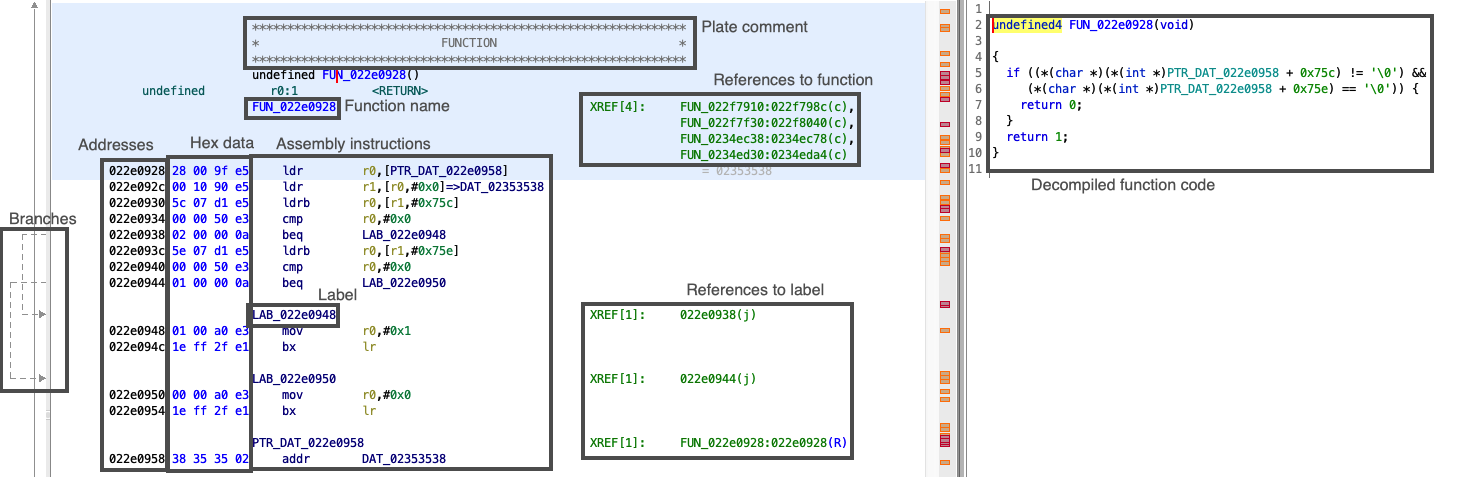

FUN_022e0354 in Ghidra 让我们来分解屏幕上的内容。

FUN_022e0354 in Ghidra 函数名称 是显而易见的。可以向汇编代码添加注释。板注释 (plate comment)是占据多行的注释。Ghidra 函数引用 部分列出了汇编代码中调用当前函数的所有位置。列表格式为FUN_022e0354blFUN_022f7910汇编指令 就是原始的汇编代码,还包括表示分支目的地和硬编码数据值的标签 。十六进制数据 包含FUN_022e0354ldr r0,[PTR_DAT_022e0958]28 00 9f e5。地址 包含文件中每条指令的地址或偏移量。FUN_022e0354ldr r0, [PTR_DAT_022e0958]分支 部分包含表示函数内分支的箭头;箭头的起点是分支指令,终点是分支将pc标签引用 列出了跳转到每个标签的位置。这里列出了每个跳转指令到给定标签的地址。例如,LAB_022e0948beq反编译的函数代码 位于反编译器窗口,显示函数的反编译反编译器 反编译器是一种工具,试图将汇编代码反编译为

有了反编译器,你可能会问:如果汇编代码可以被反编译为

由于 反编译器并不完美,有时它可能无法反编译某函数。 在调试正在运行的游戏时,逐行执行的是汇编代码,而不是 根据你逆向工程的目标不同,通常需要使用汇编而不是反编译的 把反编译器当作工具箱中的另一个工具,而不仅仅依赖它。根据当前的任务需要,你很可能需要在原始汇编代码和反编译的

导航 Ghidra

如前所示,按下 双击函数、标签或函数 在 高亮 Ghidra

单击汇编代码行将高亮相应的反编译 中键单击r1,高亮该符号的所有其他使用位置。 右键单击反编译器中的变量,选择 注释 你可以通过右键单击汇编指令并在上下文菜单中转到

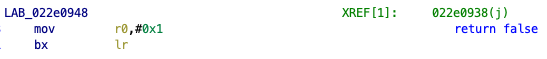

以下是一个行尾注释的示例。

行尾注释 建议多使用注释。汇编中没有描述性变量名,如果不为自己留下笔记,很容易迷失方向。

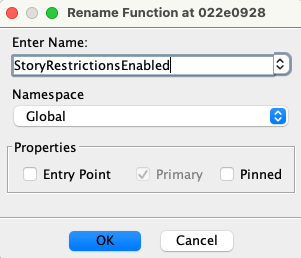

标签名称 一旦你弄清楚函数、分支标签、堆栈值或数据值的作用,就可以通过右键单击标签并点击

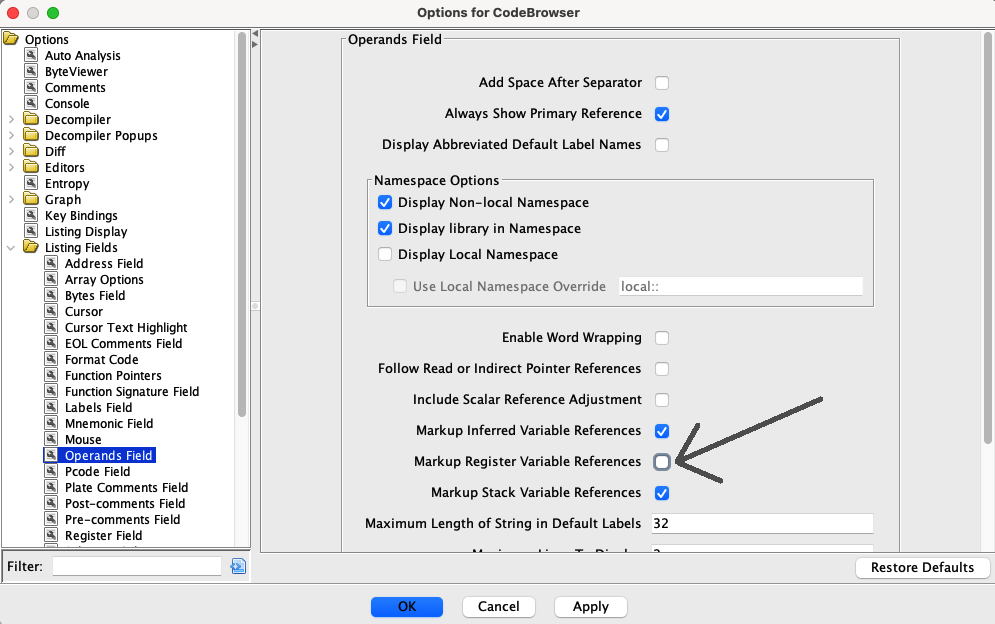

重命名函数的标签 有时,Ghidra

禁用寄存器上的标签 Ghidra 目前为止,我们已经探索了足以开始阅读游戏的汇编代码的

Ghidra

使用 在逆向工程中,检查游戏运行时的状态通常很有用,这一过程称为动态代码分析 。主要有查看内存值、逐步执行汇编代码、检查寄存器等。本节将简要介绍

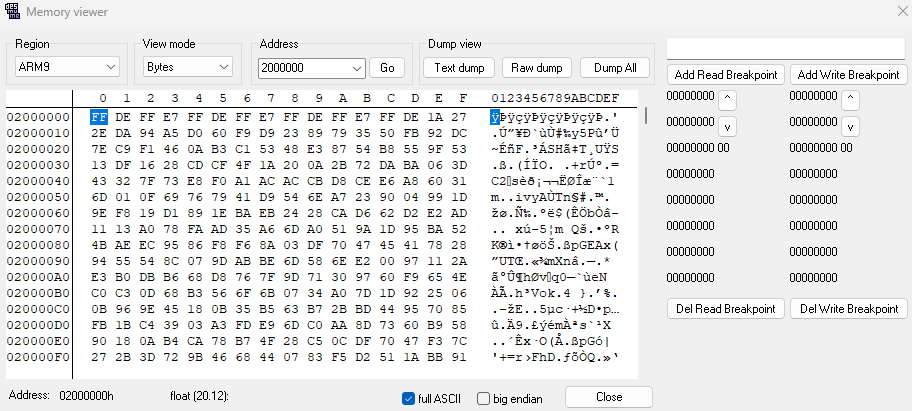

内存查看器 内存查看器可以查看和编辑主内存中的值。可以通过

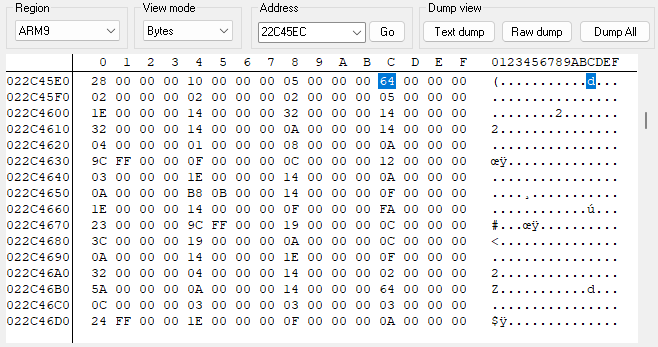

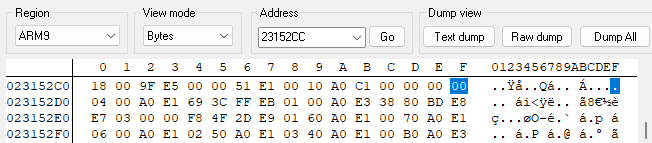

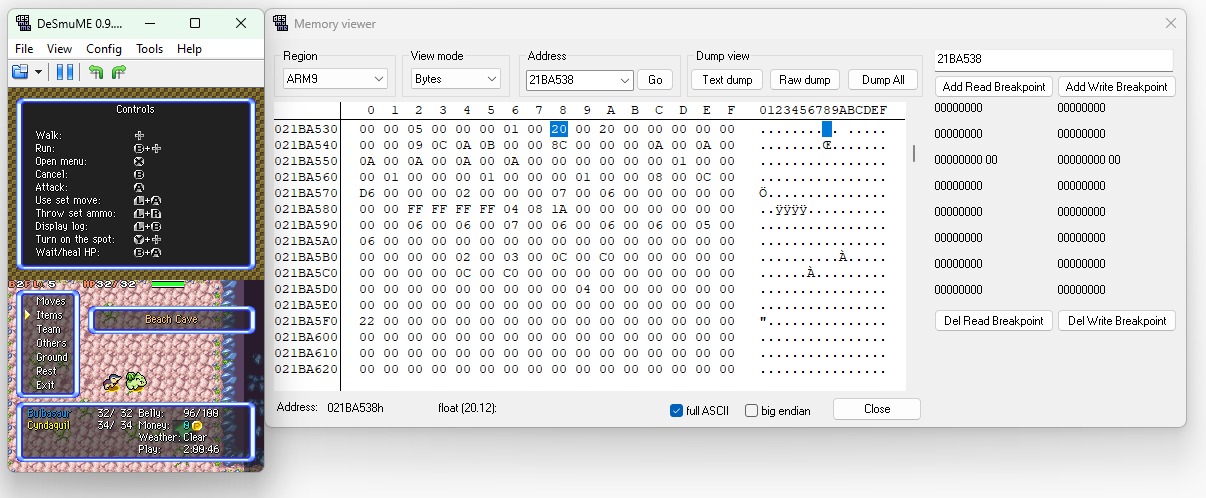

内存查看器窗口 在上图中,内存查看器显示了地址

在内存表的右侧是数据的字符串表示。浏览用于表示游戏内文本在内存里的部分的时候非常有用,或者用于快速寻找数据的规律。

你可以点击来选中表中的字节值。然后窗口底部就会(以十进制而不是十六进制)显示该值的有符号

你可以通过在顶部的地址 中输入地址然后按转到 来跳转到内存中的任何地址。窗口将记住你跳转到的最近地址。

为了演示内存查看器的功能,请跳转到地址

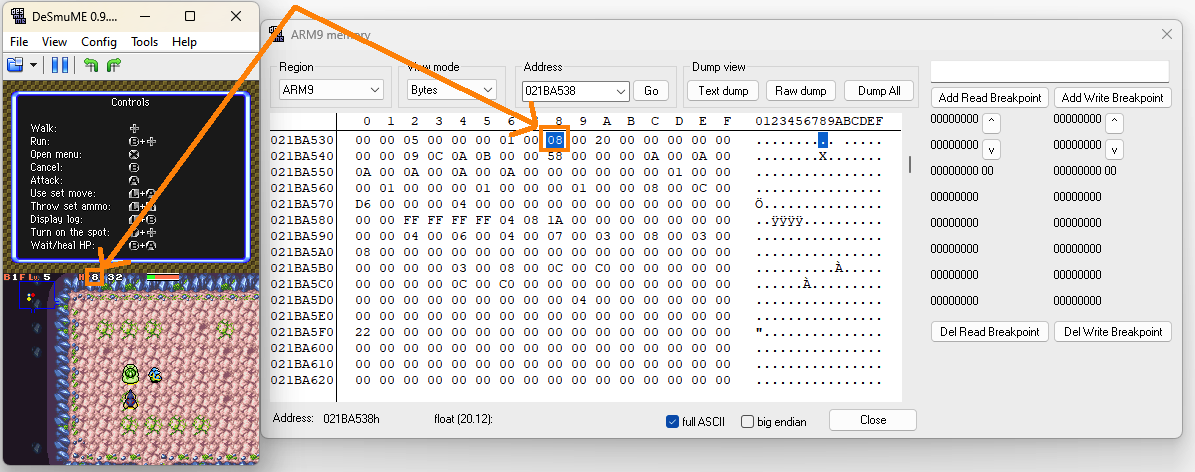

接下来,跳转到地址

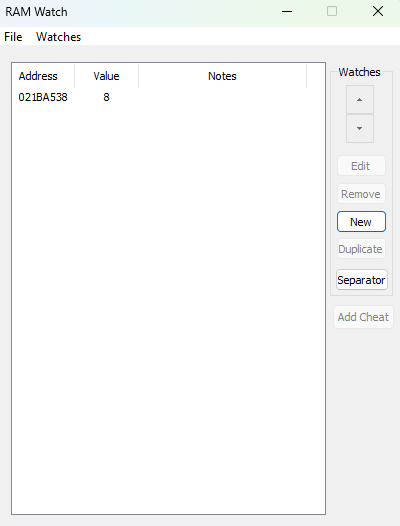

编辑内存值 除内存查看器外还有

RAM RAM RAM

RAM RAM

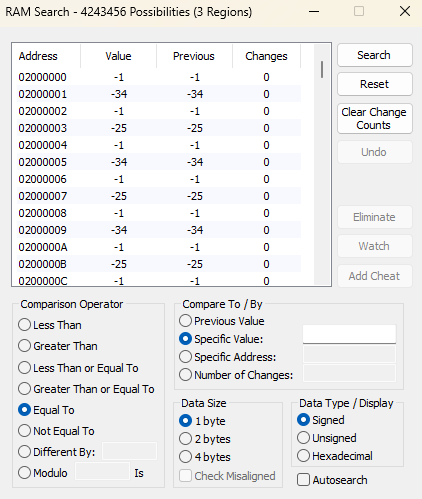

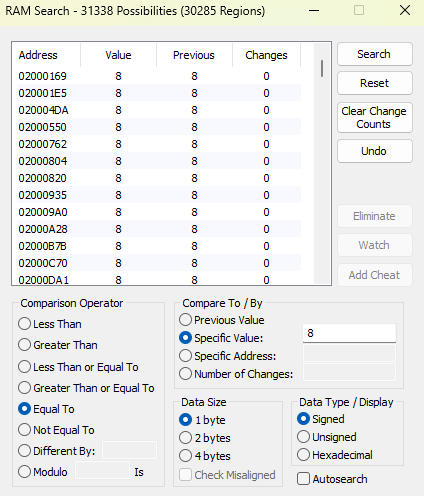

要搜索某个值,首先输入要搜索的值,然后配置搜索选项,最后点击

搜索值 8

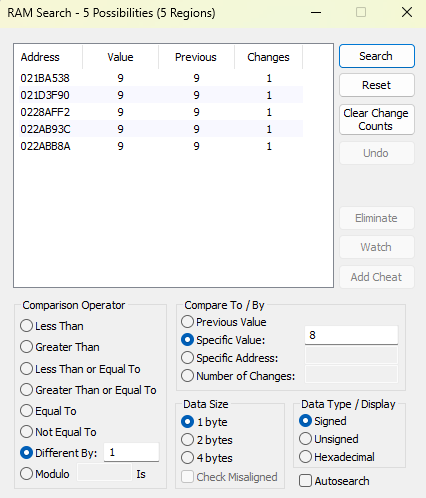

在不关闭

搜索变化的值 现在搜索结果缩小到了少数几个值,你可以尝试更改这些地址中的每一个值,找到哪个值控制玩家的

为了设置上述示例,我们手动将玩家的

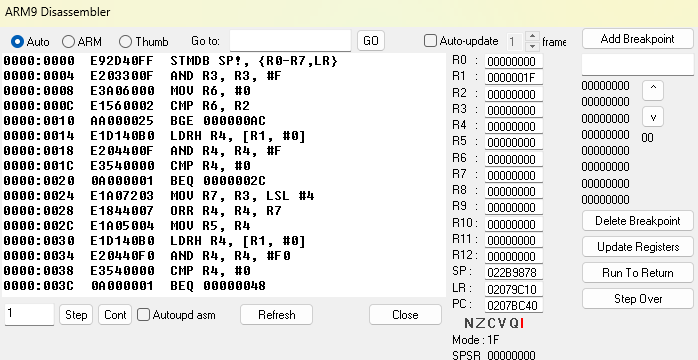

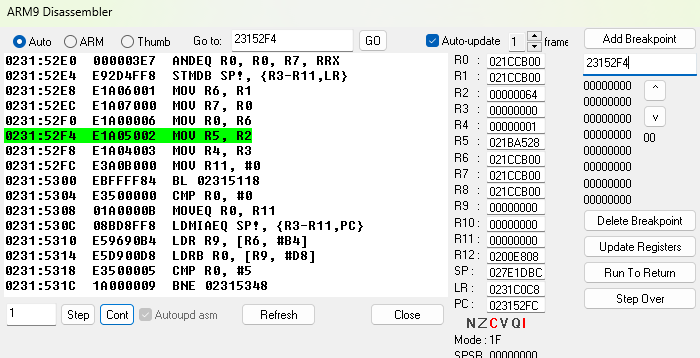

反汇编器 在

ARM9 断点 类似于高级语言中的调试器,breakpoint (断点)在程序执行到特定行时暂停执行。断点用途广泛,例如用来确定游戏内执行某个动作时是否到达了这一行代码,或者在特定函数中停止程序执行以进行调试。

作为演示,让我们在函数FUN_022ec7e8FUN_022ec7e8

命中断点 图中左侧是汇编代码视图,表示地址和十六进制数据,类似于

汇编视图下方是

汇编视图右侧是寄存器和他们的值,你可以查看并编辑它们。在编辑寄存器值时,请确保禁用了

窗口右侧是活动断点。注意,如果你点击

在我(译注:原作者)的经验里

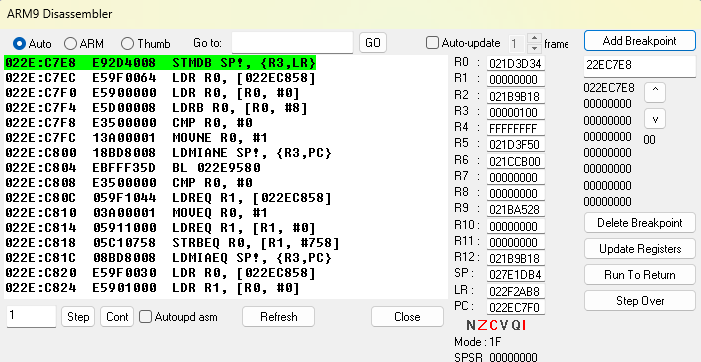

监视点 监视点 (watchpoint)会在内存中的特定地址被读取或写入时暂停程序执行。这对于找到代码中操纵内存中特定值的部分非常有用,也可以用来追踪尚未弄清楚用途的内存值。在读断点 (read breakpoint)和写断点 (write breakpoint)两种。

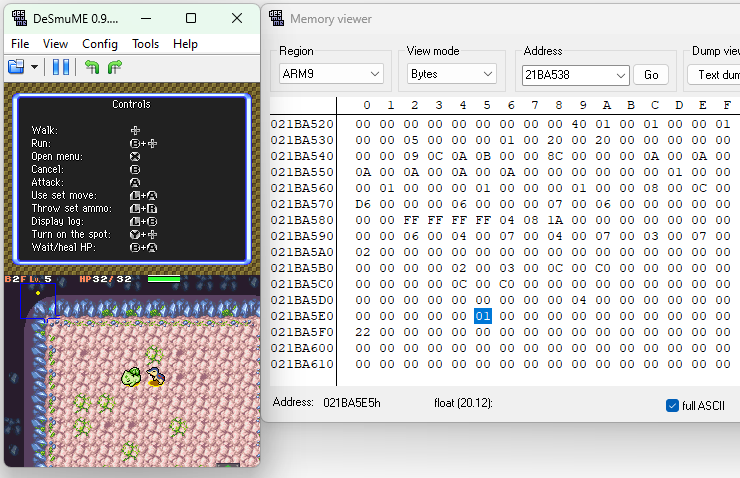

可以在内存查看器中设置监视点。为了演示监视点,我们来监视玩家的

添加写断点 设置写断点后,移动角色直到pcpc

玩家 注意,游戏暂停的指令是访问被监视地址的指令之后 的指令,这意味着写入strh r1, [r7, #10]。你可以看到r7strhr1

如果你在FUN_02311088

状态保存 状态保存(Save states)是大多数模拟器的标配功能,可以随时保存和加载游戏状态。除了通常的游戏用途,调试程序时也可以用状态保存做更细致的控制。

DeSmuME

DeSmuME 我们已经了解了

逆向工程策略 有了汇编知识、Ghidra

本教程的RAM 和监视点 的一些策略,如果你还没有查看,可以回去看看。

通过汇编代码反向追踪值 One way to find the location of a specific value is to trace related values backwards through the assembly to find where they came from. This might lead to the value you are looking for.

找到特定值位置的一种方法是通过汇编代码反向追踪它们的来源。该方法可能会帮你找到要查找的值。

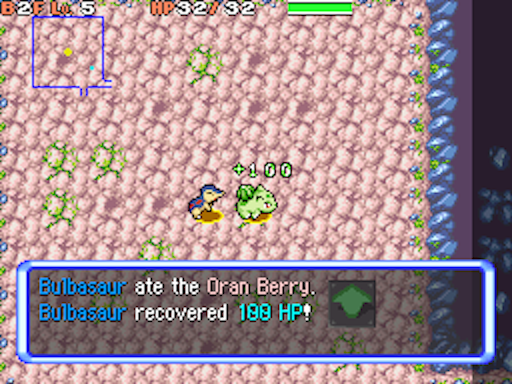

出于演示目的,我们来找找代码中治疗道具恢复角色

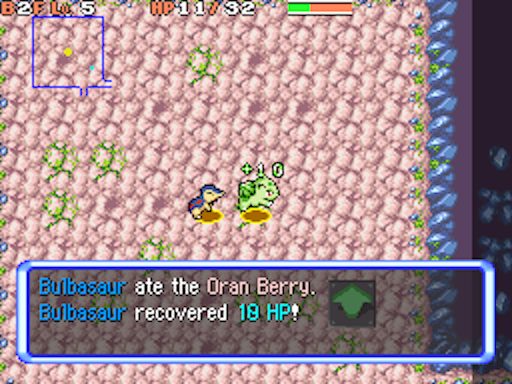

玩家右侧地上的橙橙果 找到橙橙果就走过去把它捡起来。该果实能恢复

你需要将

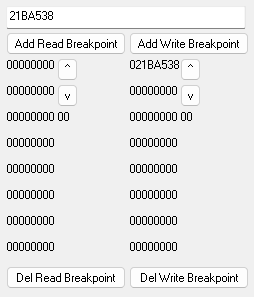

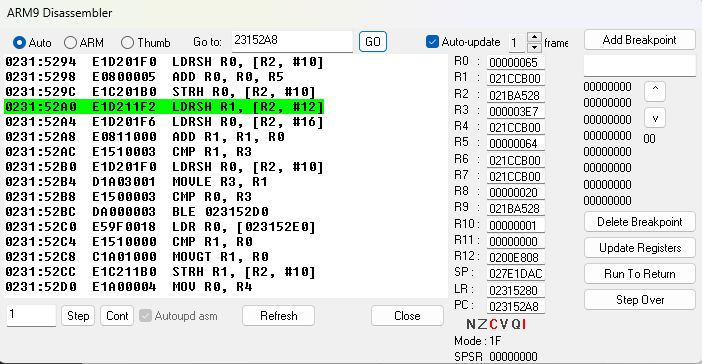

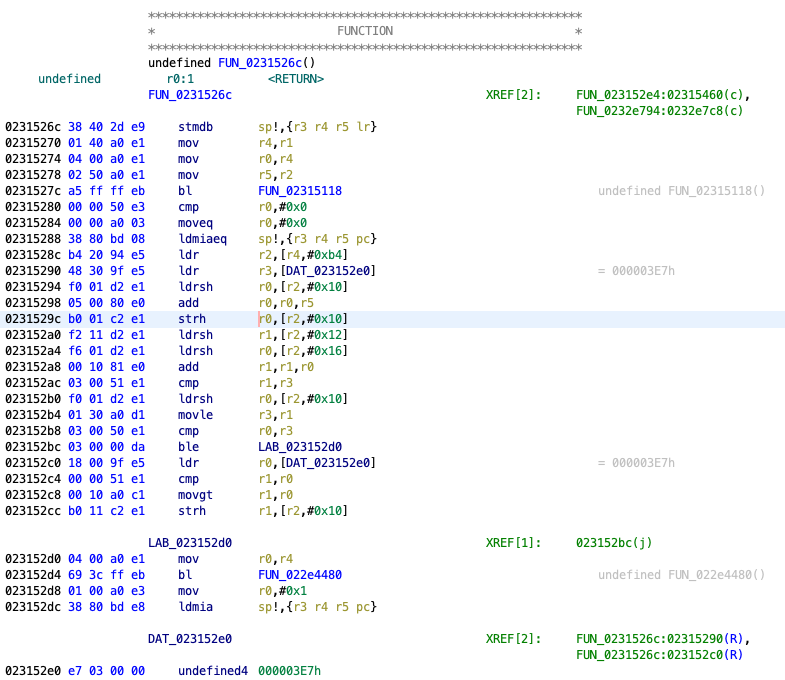

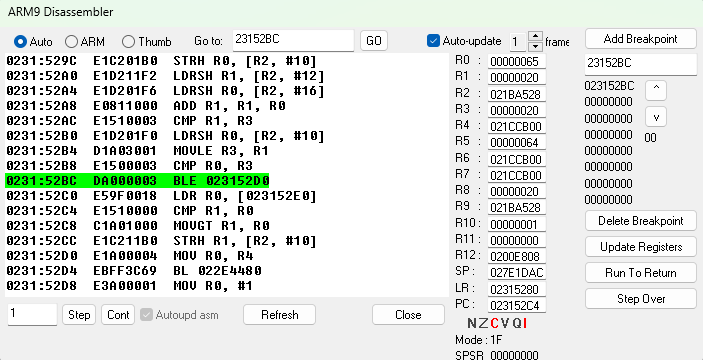

正常情况下,橙橙果恢复最多 现在我们已经看到了橙橙果的正常效果。重新加载状态保存,并使用内存查看器在地址pcstrh r0, [r2, #10],在

吃掉橙橙果后命中玩家 刚刚r0r0,发现值为

之前的两行汇编代码也值得注意。

1 2 ldrsh r0 , [r2 , #10 ]add r0 , r0 , r5

游戏加载了玩家的[r2, #10],与 strhr5r5 的值是

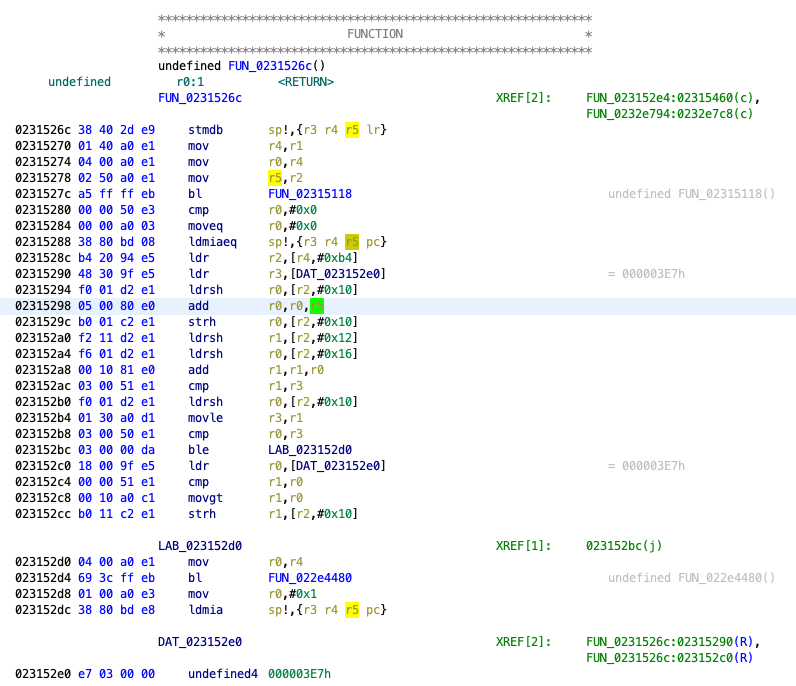

现在我们来看看r5 的。转到add r0,r0,r5r5r5ldmiaeq sp!, {r3 r4 r5 pc},但这是函数的早回(early return)(通过从堆栈中弹出到pcmov r5, r2。

追踪橙橙果的治疗量到函数的顶部 r5r2,但在这里和函数的开始之间没有更多对r2r0-r3r2FUN_0231526cFUN_0231526cFUN_0231526cldmia

命中函数末尾的断点后,再执行一条指令,查看程序从函数返回后的pc

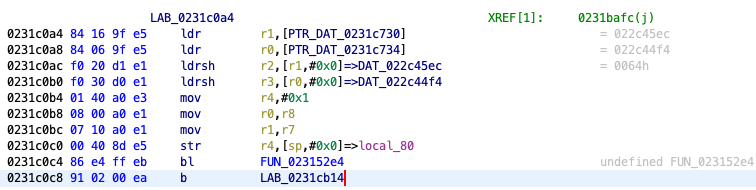

函数FUN_0231526c 在当前指令的上方,你可以看到地址bl 0231526c,确认这是调用FUN_0231526c

在FUN_0231526c 我们正在寻找r2mov r2, r5r5。鼠标中键点击r5

在add r5, r5, r0, asr #0x8,它写入了r5。让我们看看在吃橙橙果时是否会到达这条指令。首先,删除现有的断点和观察点,因为我们不再需要它们了。在r5

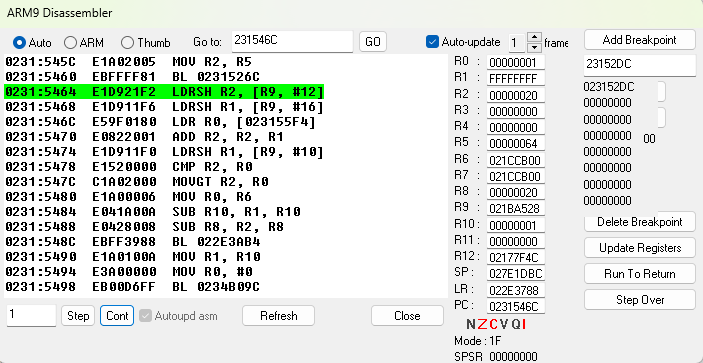

下一个相关的指令在函数开始附近,地址为mov r5,r2。在此处和函数开始之间没有对r2FUN_023152e4r2,看它是在哪里被赋值为

这次,我们使用不同的方法来查找调用函数。删除之前的断点,在

地址 由于这是函数的开头,还没有调用其他函数,因此寄存器lr

Ghidra 我们可以看到FUN_023152e4r2r2

1 2 3 ldr r1 , [PTR_DAT_0231c730]... ldrsh r2 , [r1 , #0x0 ]

可以看到一个地址被加载到r1,该地址来自数据值PTR_DAT_0231c730,然后该地址中的值又被加载到r2。在这些指令的右边,GhidraPTR_DAT_0231c730

记住这个地址,回到

橙橙果恢复量的位置 为了测试我们找到的恢复量地址,重新加载存档状态,在内存查看器中将地址

更改后的橙橙果恢复量 成功了!我们发现橙橙果的恢复量存储在

橙橙果的恢复量在哪个

Overlay 10: 0x22BCA80 Overlay 29: 0x22DC240 Overlay 31: 0x2382820 查看这三个地址,overlay 29overlay_0010.bin

实际上,如果你在overlay_0010.bin

直接阅读汇编代码 显然,直接去读汇编代码是了解游戏逻辑的一种方式。

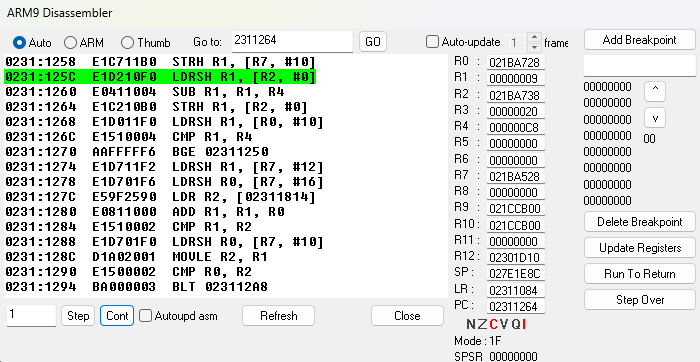

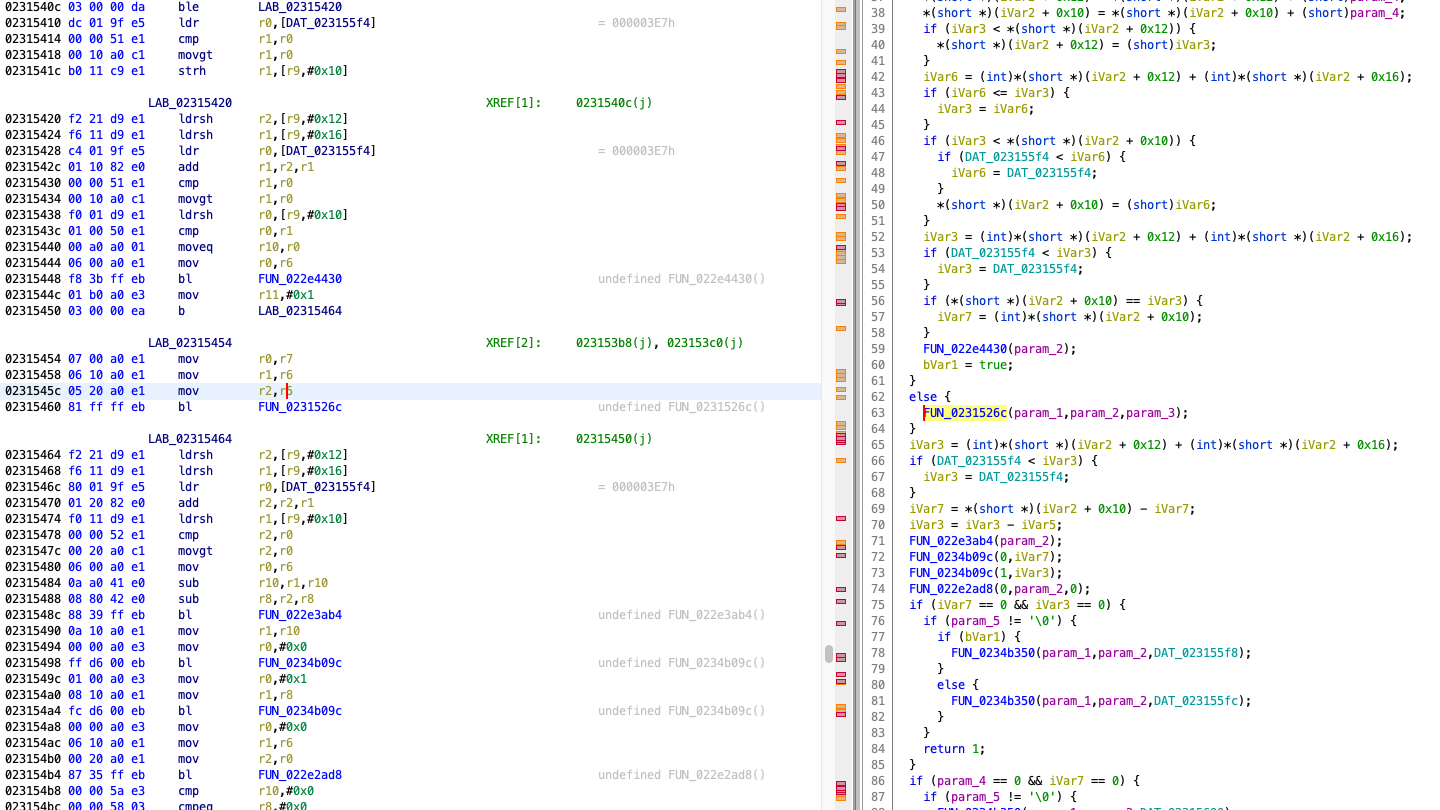

让我们探索与上一节中相同的功能(玩家通过浆果恢复

通过浆果恢复玩家 我们看到strh r0, [r2, #0x10]bler0r3。或者,你可以查看反编译代码来找到相同的条件语句。如果条件不满足,则会将另一个值存储到玩家的strh r1, [r2, #0x10])。

由于使用偏移量访问玩家的

虽然我们可以在汇编代码中追踪r0r3ble

命中 r0r3r1

为了进一步确认,我们可以更改strhE1C211B0。转到内存查看器中的地址B011C2E1,这是小端格式的E1C211B0。重新加载状态保存,然后将这四个字节更改为00,这将使指令变成一个空操作(即什么也不做的指令)。(译注:准确来说是会变成andeq r0, r0, r0,从指令集设计的角度考虑很有意思。)

将 现在让我们试着吃一颗浆果。

移除恢复 游戏现在显示恢复了

检查已知值附近的值 一旦你在内存中找到了一个值,很可能附近的值也与此相关,例如某个结构体或数组的一部分。我们可以使用内存查看器查看已知值附近的其他

本例将使用本教程中找到的玩家

查看内存中玩家 与

你不需要找太远。在当前

另一个靠近的数字是玩家的等级(在面板上标记为

剧透:玩家等级的地址 0x21BA532

有个类似的方法是在游戏中执行某个动作并观察内存中的值如何变化,包括移动、攻击等。为了演示此方法,在游戏中按住

简单地遍历内存地址,挨个更改它们,并查看是否对游戏中的任何内容产生影响,这也是一种试错法。例如,如果你重复这个过程,最终就会抵达地址

发现控制玩家是否入睡的地址 没有人说得清用这些方法需要投入多少才能找到相关信息,因此你自己决定何时止损换用其他策略。

策略链 在逆向工程过程中,上述策略通常组合使用。基本思路是从一个已知值开始,找到另一个将你引向所需功能的值。重复此过程,逐步发现更多有助于找到最终目标的值。

例如,如果你在寻找一个更抽象的概念,比如在游戏中AI ,你可能会遵循以下步骤:

使用 找到一个敌人攻击你,然后在玩家 从伤害处理代码开始,反向追踪汇编代码,直到找到游戏决定敌人攻击应该造成伤害的位置。通过使用断点对比伤害攻击和无伤害攻击的代码路径,可能会发现一个用于确定攻击效果的攻击 反向追踪汇编代码和 正向追踪汇编代码,了解敌人 使用现有资源 但凡你正在逆向工程的游戏有点人气,那么很可能已经有其他人已经进行过相关研究。逆向工程文档可能包括已知数据、函数的地址、结构体布局和代码架构等信息,这可以为你节省发现它们的时间,并作为进一步探索游戏信息的起点。

请注意,游戏的破解和逆向工程资源通常是零散且没人整理的,信息分布在Data Crystal

一些逆向工程社区更进一步,维护了一个进行中或已完成的手动反编译 (decomp)或反汇编 的项目,使用源代码或结构化的汇编代码构建了一个与实际游戏的这里 。手动反编译是逆向工程领域中一个高度技术化的子领域,超出了本教程的范围,但如果你正在逆向工程的游戏有这样的项目存在,值得留意。

《空之探险队》资源 对于《空之探险队》来说,你可能首先会通过搜索找到SkyTemple ,以及大部分《空之探险队》破解讨论发生的SkyTemple Discord 。

《空之探险队》的破解社区创建了一个集中的文档仓库,称为pmdsky-debug ,用于记录函数、结构体和其他技术数据,并能够将文档导入

正如前文提到的,《空之探险队》有一个正在进行的反编译 项目。

各种技术文档也可以在Project Pokémon

结论 到现在为止,你已经搭建了逆向工程环境,学习了汇编基础和一些逆向工程工具,并走过了一些发现游戏内功能的策略。从这里开始,你已经准备好深入你最喜欢的

如果你想就本教程与我(译注:原作者)联系,你可以在《宝可梦》神秘迷宫逆向工程服务器如SkyTemple pret u/AnonymousRandPerson 。

Fin.